Cơ bản về SOC (Security Operations Center)

Đây là lý thuyết tôi học được trên letsdefend thôi, không chắc thực tế sẽ giống như này.

Các loại Mô hình SOC

Phụ thuộc và nhu cầu và kinh phí sẽ chia ra các mô hình SOC như sau:

- In house: Đội ngũ này được thành lập khi một tổ chức xây dựng đội ngũ an ninh mạng. Các tổ chức đang cân nhắc việc thành lập SOC nội bộ nên có ngân sách để duy trì hoạt động của đội ngũ này.

- Co-manage: SOC nội bộ làm việc với Nhà cung cấp Dịch vụ An ninh Được Quản lý (MSSP) bên ngoài. Sự phối hợp là chìa khóa trong mô hình này.

- Virtual: SOC này không có cơ sở cố định và thường làm việc từ xa ở nhiều địa điểm khác nhau.

- Command: SOC này giám sát các SOC nhỏ hơn trên một khu vực rộng lớn. Các tổ chức sử dụng mô hình này bao gồm các nhà cung cấp dịch vụ viễn thông lớn và các cơ quan quốc phòng.

Các vai trò trong SOC

- SOC Analyst (Tier 1 2 3): Phân loại cảnh báo, tìm kiếm nguyên nhân và đề xuất đưa ra khắc phục

- Incident Responder: Thực hiện các đánh giá ban đầu với những xâm phạm

- Threat Hunter: Các chuyên gia an ninh, săn tìm các lỗ hổng trong hệ thống của tổ chức. Những người này có am hiểu sâu với hệ thống an ninh của tổ chức, đồng thời họ cũng có kiến thức về các cuộc tấn công mới nhất, tìm kiếm và loại bỏ chúng ra khỏi hệ thống của tổ chức trước khi chúng có thể gây hại

- Security Engineer: Xây dựng, duy trì các cơ sở hạ tầng an ninh của tổ chức

- SOC manager : Chịu trách nhiệm quản lý các vấn đề như ngân sách, chiến lược, quản lý cả hoạt động lẫn con người. Nói chung là thiên về quản lý hoạt động hơn là kỹ thuật

Một ngày của SOC

Làm việc với SIEM: Xem xét các cảnh báo, để đưa ra kết luận rằng cảnh báo nào đúng, cảnh báo nào sai thì phải kết hợp làm việc với các EDR (Phát hiện và phản hồi Endpoint), Log management và SOAR

Các kĩ năng của SOC

- Operating System

- Network

- Malware Analysis

Các giải pháp, hệ thống mà SOC sẽ làm việc cùng

SIEM

SIEM - Security Information and Event managment - Quản lý thông tin và sự kiện bảo mật Mục đích của việc ghi lại các sự kiện là nhằm phát hiện các mối đe dọa đối với bảo mật.

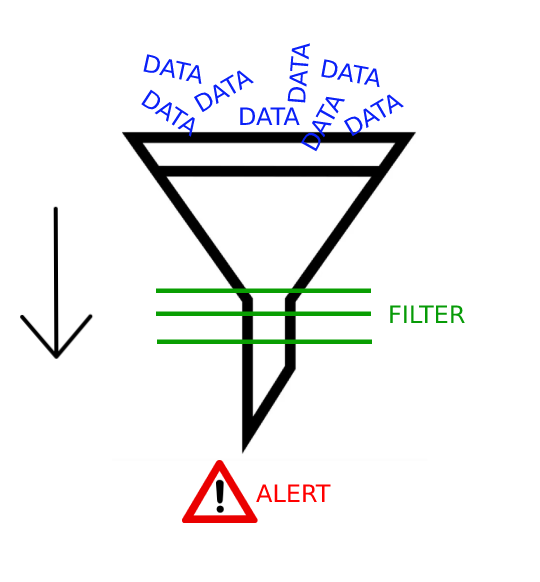

SIEM có nhiều tính năng, nhưng điều mà ta nên quan tâm nhất là việc thu thập dữ liệu, lọc dữ liệu và đưa ra cảnh báo về các sự kiện đáng ngờ

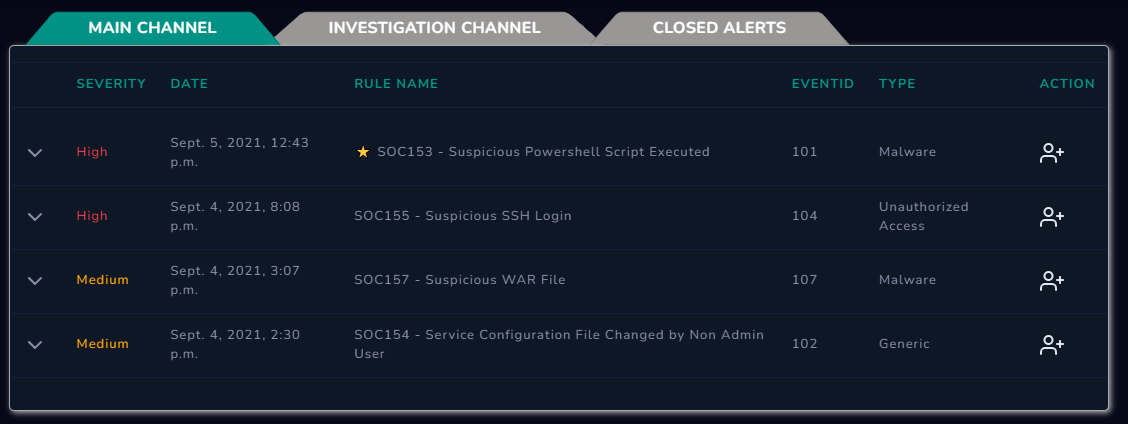

Giao diện SIEM trông như thế nào ?

Khi nhấp vào cảnh báo, bạn có thể xem chi tiết cảnh báo. Điều này cho phép bạn thu thập thông tin (tên máy chủ, địa chỉ IP, thông tin băm tệp, v.v.) cần thiết để điều tra.

Khi nhấp vào cảnh báo, bạn có thể xem chi tiết cảnh báo. Điều này cho phép bạn thu thập thông tin (tên máy chủ, địa chỉ IP, thông tin băm tệp, v.v.) cần thiết để điều tra.

Cảnh báo được tạo ra từ việc vô số dữ liệu đi qua bộ lọc

Cảnh báo được tạo ra từ việc vô số dữ liệu đi qua bộ lọc

Các SOC sẽ làm việc chủ yếu với cảnh báo (alert), xác định xem một cảnh báo là mối nguy hại thật hay một cảnh báo giả (False positive)

Các SOC sẽ làm việc chủ yếu với cảnh báo (alert), xác định xem một cảnh báo là mối nguy hại thật hay một cảnh báo giả (False positive)

SOC nên phân tích chi tiết liên quan đến các cảnh báo này với sự trợ giúp của các sản phẩm SOC khác (như EDR, Log Management, Threat Intelligence Feed, v.v.) và cuối cùng xác định xem chúng có phải là mối đe dọa thực sự hay không.

Một cảnh báo sẽ như thế nào? Ví dụ cảnh báo: Nếu ai đó trên hệ điều hành Windows cố gắng nhập sai 20 mật khẩu trong 10 giây, đây là hành vi đáng ngờ. Người quên mật khẩu khó có thể cố gắng nhập lại nhiều lần trong thời gian ngắn như vậy. Vì vậy, ta tạo một quy tắc/bộ lọc SIEM để phát hiện các hành vi vượt quá ngưỡng. Dựa trên quy tắc SIEM này, cảnh báo sẽ được tạo khi tình huống như vậy xảy ra.

Lưu ý rằng đôi khi, cảnh báo sai có thể được tạo ra trong SIEM. Một SOC giỏi sẽ có thể xác định những tình huống như vậy và cung cấp phản hồi cho nhóm, từ đó góp phần nâng cao hiệu quả hoạt động của nhóm SOC. Ví dụ về cảnh báo sai: Giả sử một nhóm SIEM đã xây dựng một bộ quy tắc để tạo cảnh báo cho các địa chỉ URL có chứa từ “union” và đang cố gắng phát hiện các lỗ hổng SQL injection. Một người dùng đã thực hiện tìm kiếm bằng “https://www.google.com/search?q=sql+union+usage” và một cảnh báo được tạo trong SIEM, có vẻ như không có mối đe dọa rõ ràng nào. Cảnh báo được tạo ra vì từ khóa “union” có trong URL. Những bất thường này có thể được chia sẻ với nhóm SIEM để tối ưu hóa quy trình cảnh báo.

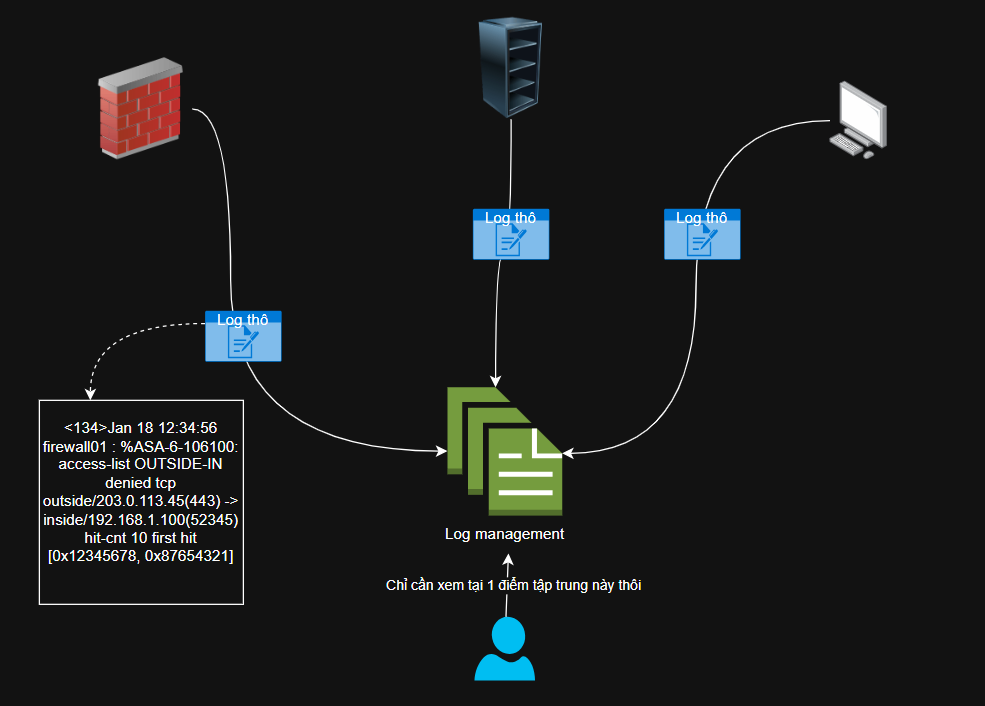

Log Management

Lưu trữ, quản lý tập trung các log thô. Các log được lưu trữ sẽ phục vụ ta điều tra ra các manh mối

Mục đích: Tập trung log tại một điểm Ý nghĩa: Tiết kiệm thời gian khi tra cứu, điều tra, tăng hiệu quả

Nếu bạn không thể truy cập log từ một nơi, thì cùng một yêu cầu (ví dụ: xác định tất cả người dùng trên letsdefend.io) sẽ phải được tra cứu trên các thiết bị khác nhau. Điều này sẽ làm tăng biên độ sai sót và thời gian bạn cần bỏ ra.

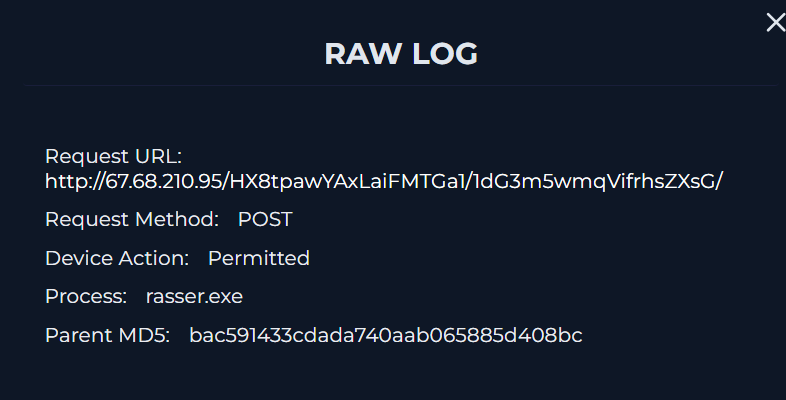

Raw log (Log thô) trông như thế nào:

Raw log (Log thô) trông như thế nào:

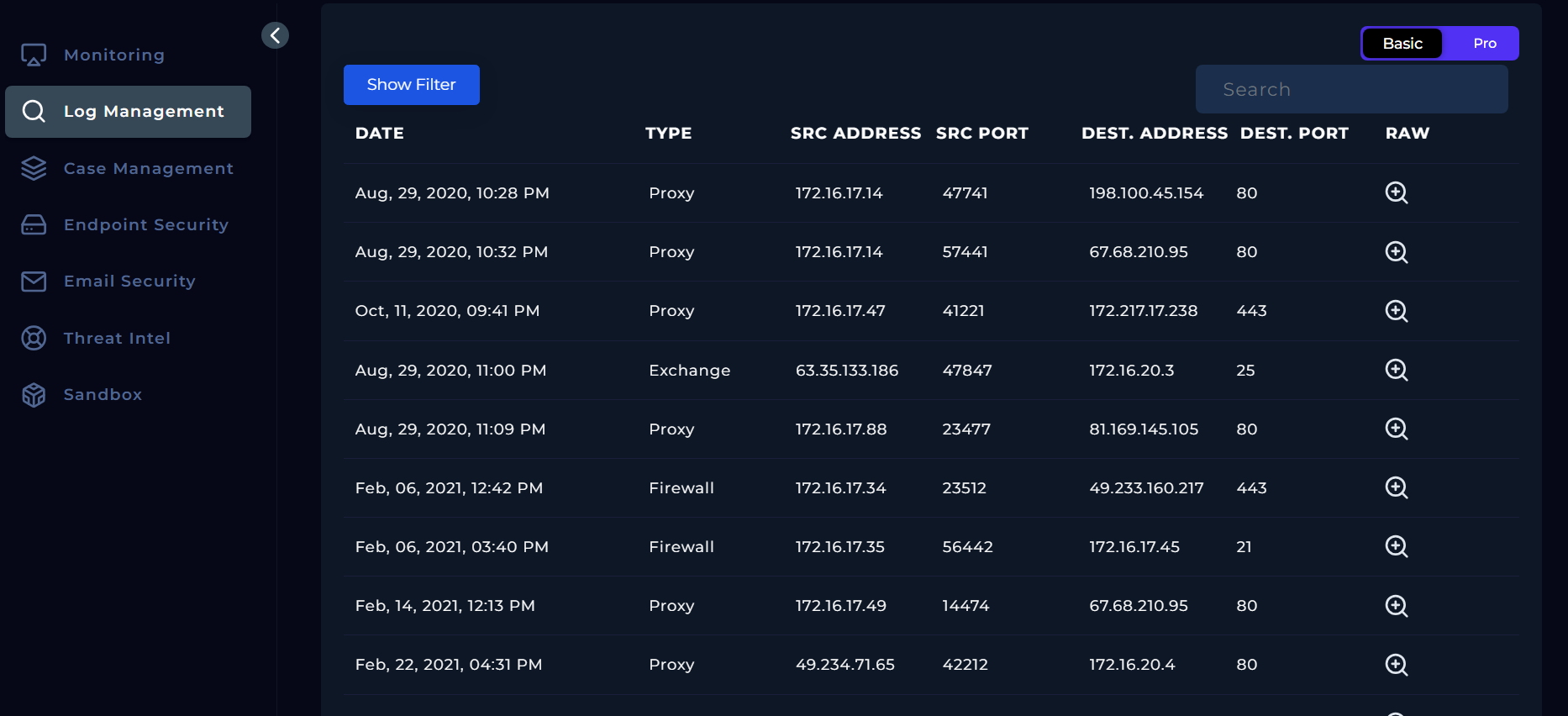

Log management trông như thế nào?

Log management trông như thế nào?

Nhiều nguồn nhật ký khác nhau như Proxy, Exchange và Tường lửa được liệt kê trong mục “Type”. Điều này có nghĩa là tất cả các nguồn nhật ký này đã được thu thập tại một nơi và có thể xem chi tiết nhật ký từ các nguồn như Proxy, FW, v.v. chỉ bằng một truy vấn

Nhiều nguồn nhật ký khác nhau như Proxy, Exchange và Tường lửa được liệt kê trong mục “Type”. Điều này có nghĩa là tất cả các nguồn nhật ký này đã được thu thập tại một nơi và có thể xem chi tiết nhật ký từ các nguồn như Proxy, FW, v.v. chỉ bằng một truy vấn

Trường hợp sử dụng Các nhà phân tích SOC thường dựa vào Log Management để xác định xem có bất kỳ giao tiếp nào với một địa chỉ cụ thể hay không và để xem chi tiết về giao tiếp đó. Giả sử bạn phát hiện ra một phần mềm độc hại và sau khi chạy nó, bạn phát hiện ra rằng nó đang giao tiếp và thực thi các lệnh từ địa chỉ “madocX.io”. Trong trường hợp này, trung tâm command&control của mã độc là “madocX.io”, bạn có thể tìm kiếm “madocX.io” trong quản lý nhật ký của công ty để xem có thiết bị nào đã cố gắng giao tiếp với trung tâm command&control hay không.

Điều này dẫn đến một tình huống thứ hai: Bạn thấy cảnh báo SIEM cho biết một thiết bị host trên mạng của bạn đang rò rỉ dữ liệu đến địa chỉ IP 122.194.229.59. Bạn đã tiến hành điều tra, cô lập thiết bị khỏi mạng, thực hiện các quy trình cần thiết và giờ bạn đã nắm quyền kiểm soát. Nhưng vẫn còn một điều bạn chưa đề cập: có thiết bị nào khác đang gửi dữ liệu đến địa chỉ IP đáng ngờ (122.194.229.59) không? Cảnh báo có thể chỉ bao gồm Host, nhưng bạn vẫn nên tìm kiếm địa chỉ đáng ngờ trong Log Management để xem có điều gì mà hệ thống chưa phát hiện và cố gắng tìm bất kỳ kết nối nào không.

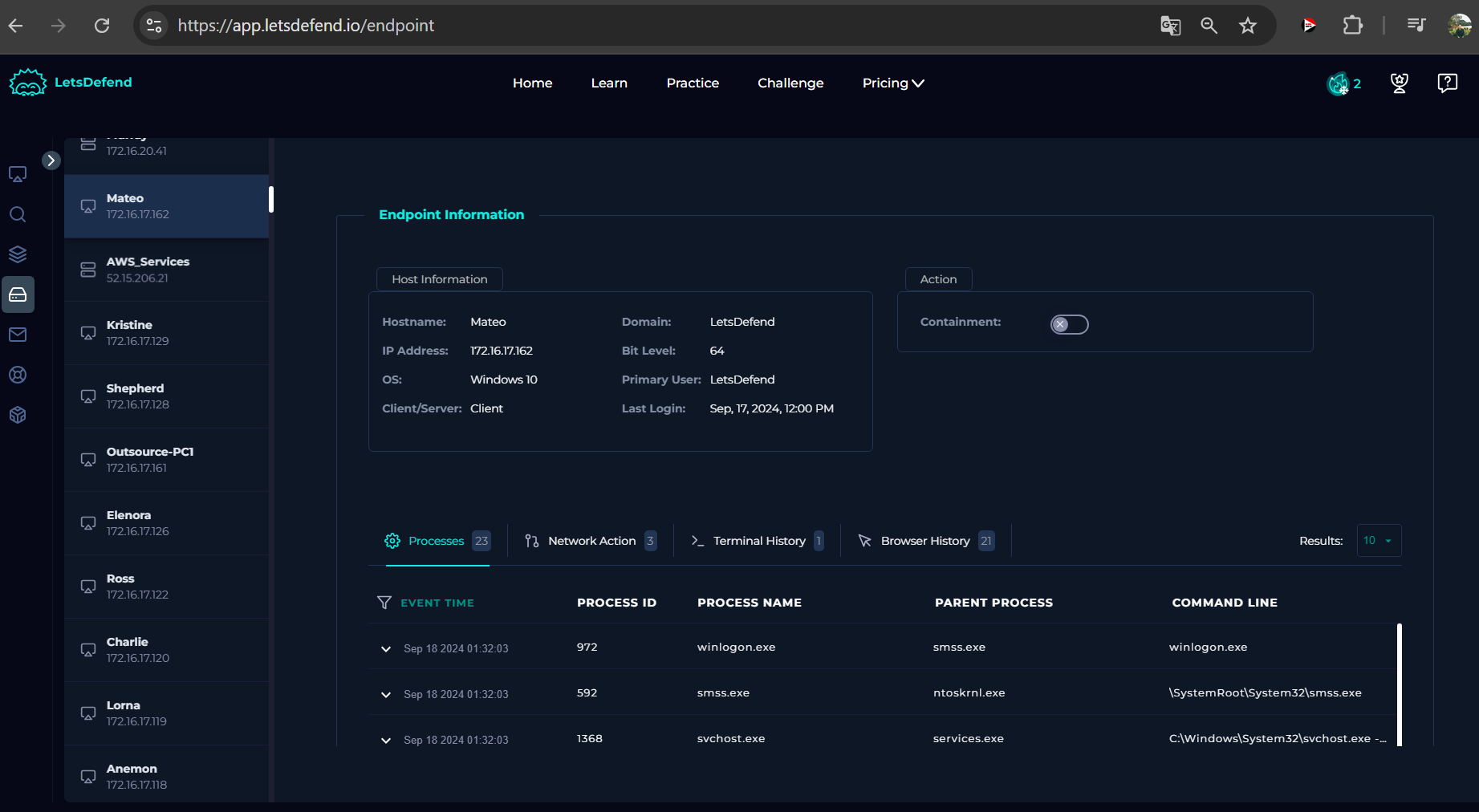

EDR

Endpoint Detection and Response

EDR cho phép xem các thông tin cần thiết của endpoint như người dùng nó

- Xem tiến trình, lịch sử duyệt web, lịch sử terminal

- Có thể điều khiển máy đó như teamview

- Có tính năng containment - ngăn chặn, tính năng này cho phép máy được chọn chỉ có thể giao tiếp với trung tâm EDR, ngay cả khi nó bị cô lập thì ta vẫn có thể thực hiện các phân tích

- EDR cũng hỗ trợ việc tìm kiếm dựa trên IOC (Dấu hiệu phát hiện xâm nhập, ví dụ như địa chỉ IP, mã hash của file, …)

Một EDR sẽ trông như bên trên, bên trái có các Endpoint, với mỗi endpoint sẽ có các chức năng để theo dõi, thao tác

Một EDR sẽ trông như bên trên, bên trái có các Endpoint, với mỗi endpoint sẽ có các chức năng để theo dõi, thao tác

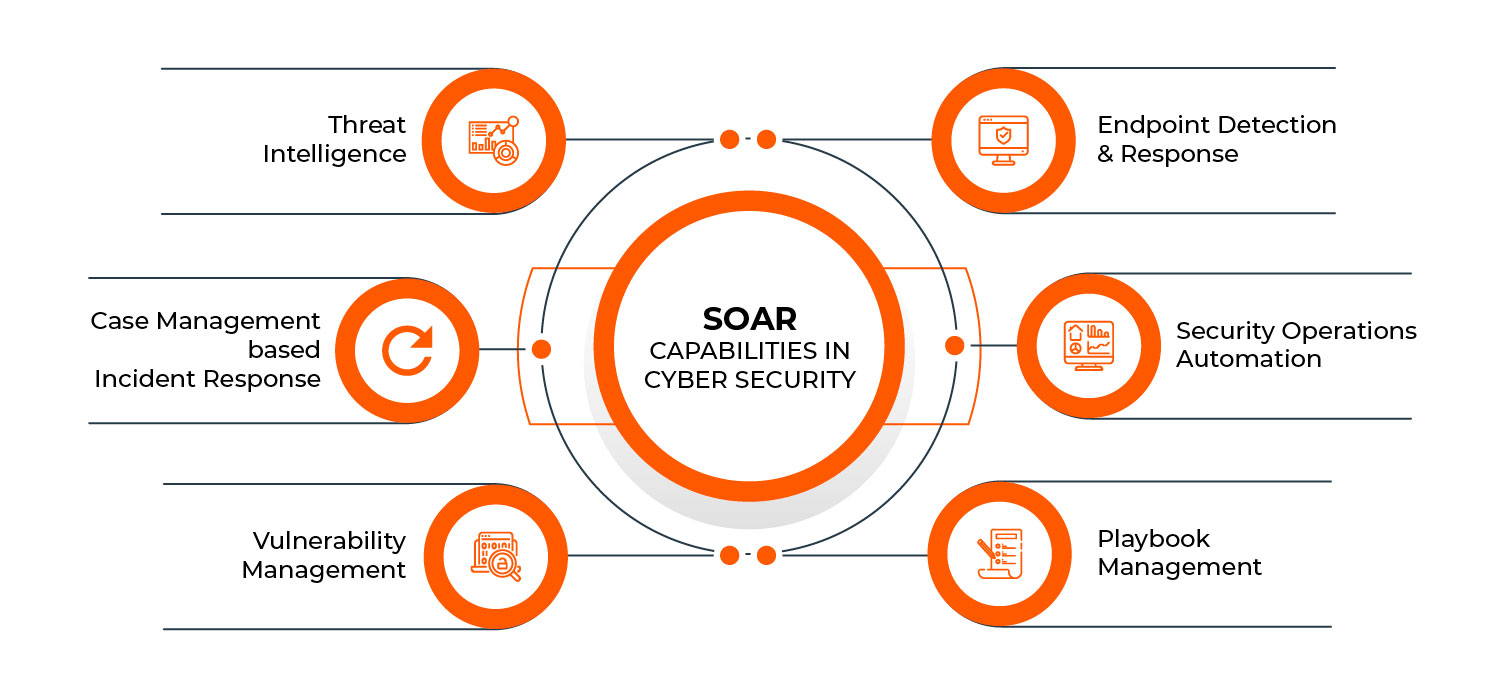

SOAR

Security Orchestration Automation and Response - Điều phối bảo mật, tự động hóa bảo mật, Phản hồi bảo mật

SOAR cho phép các sản phẩm và công cụ bảo mật trong một môi trường hoạt động cùng nhau, giúp đơn giản hóa nhiệm vụ của các thành viên nhóm SOC

Ví dụ: SOAR sẽ tự động tìm kiếm VirusTotal để tìm địa chỉ IP nguồn của cảnh báo SIEM, giảm khối lượng công việc cho chuyên viên phân tích SOC.

Lợi ích của SOAR:

- Tiết kiệm thời gian, một vài workflow phổ biến: Kiểm soát độ uy tín của địa chỉ IP, Truy vấn Hash, Quét các tệp đã thu thập trong môi trường sandbox

- Có tính tập trung hóa: tức là 1 nền tảng duy nhất cho mọi thứ mình cần: Giải pháp SOAR cho phép sử dụng nhiều công cụ bảo mật khác nhau trong môi trường của mình (sandbox, quản lý nhật ký, công cụ của bên thứ ba, v.v.) bằng cách cung cấp một phần mềm tất cả trong một. Các công cụ này được tích hợp vào giải pháp SOAR và có thể được sử dụng trên cùng một nền tảng.

Playbook - Cẩm nang hay kịch bản xử lý sự cố chuẩn hoá Bạn có thể dễ dàng điều tra các cảnh báo SIEM bằng cách sử dụng các cẩm nang được tạo cho các tình huống khác nhau trong SOAR. Ngay cả khi bạn không biết hoặc không nhớ tất cả các quy trình, bạn vẫn có thể thực hiện phân tích bằng cách làm theo các bước được nêu trong playbook. Ngoài ra, các playbook này giúp đảm bảo toàn bộ nhóm SOC thống nhất khi thực hiện phân tích. Ví dụ: tất cả các thành viên trong nhóm cần kiểm tra danh tiếng IP, vì vậy nếu một thành viên không kiểm tra trong khi những người khác thì kiểm tra, đây là một tình huống không mong muốn. Chúng ta có thể tránh tình huống này bằng cách thêm bước này vào playbook.

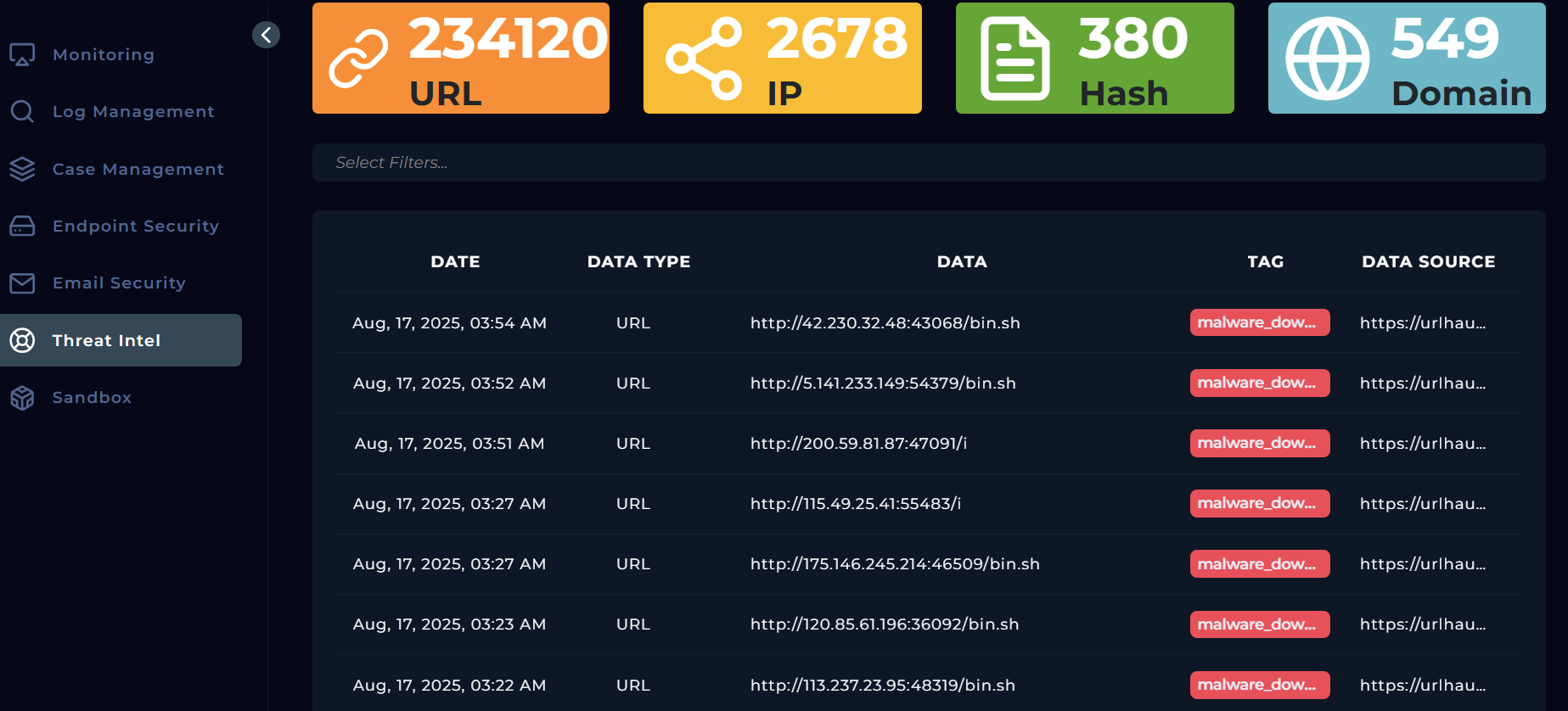

Threat Intelligence Feed

Threat Intlligence = Tình báo mối nguy hại

Các SOC cần nhận biết các mối nguy hại mới nhận để có thể thực hiện các biện pháp phòng thủ kịp thời

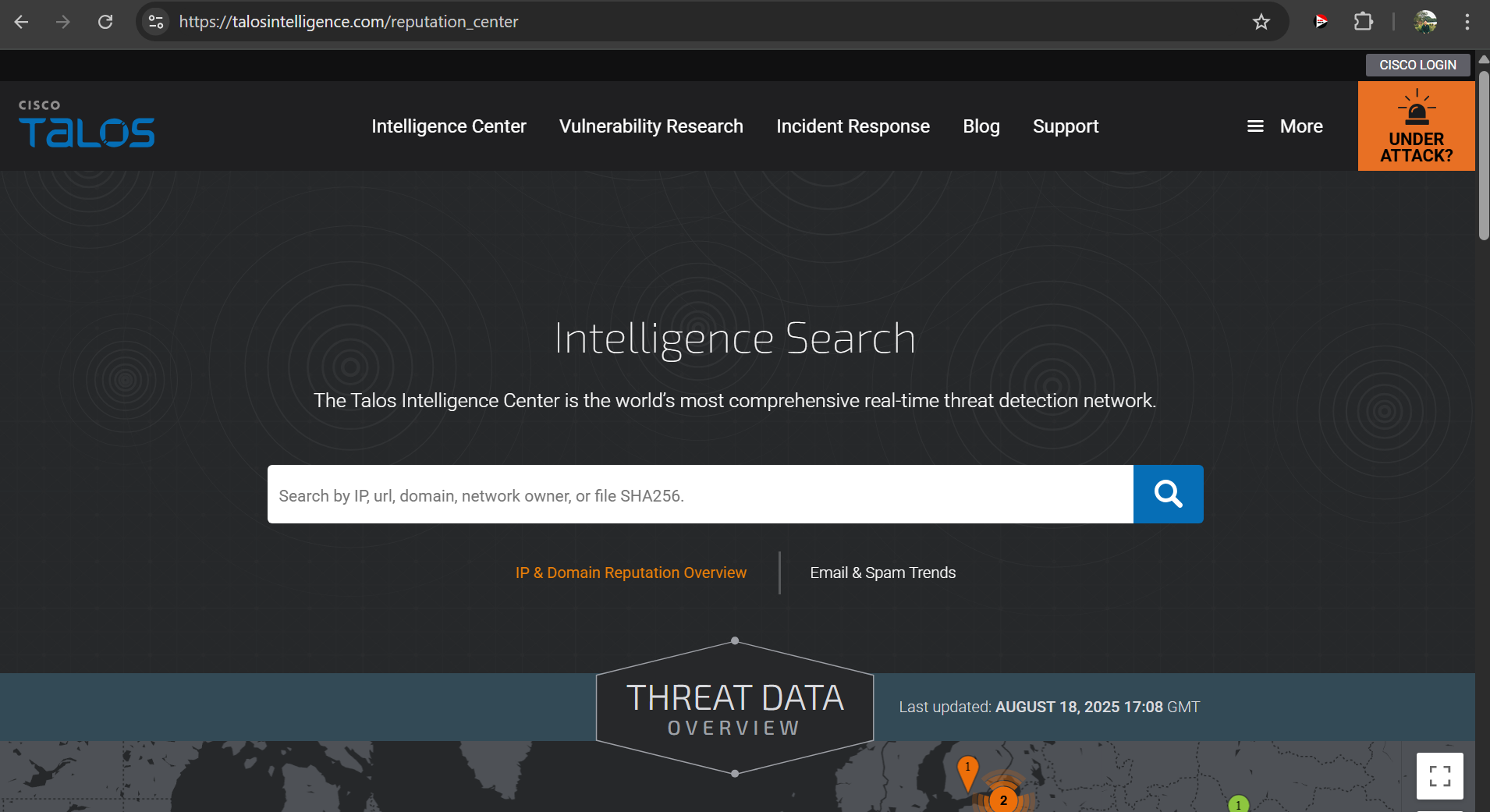

Trông nó sẽ như thế này:

Hai nguồn tình báo mối nguy hại :

-

VirusTotal

-

Talos Intelligence

Nhưng không chỉ nên phụ thuộc vào threat intelligence

Nhưng không chỉ nên phụ thuộc vào threat intelligence

Những sai lầm phổ biến của các SOC Analyst

- Quá tin vào kết quả trên VirusTotal

- Phân tích một malware quá nhanh

- Không phân tích log đầy đủ: đúng ra phải tận dụng Log management để kiểm tra xem mọi dấu vết xâm hại có thể xuất hiện ở đâu đó trong hệ thống nhờ logmanagement thu thập

- Không chú ý đến thời gian trên VirusTotal

- Khi bạn tìm kiếm một URL hay file trên VirusTotal, nếu trước đó đã có người khác thực hiện truy vấn và dữ liệu đó đã được lưu lại (cached), VirusTotal sẽ trả về kết quả dựa trên dữ liệu đã lưu trong cache thay vì quét lại mới 100%.

- Problem (Vấn đề) khi chỉ nhìn vào kết quả cache: Kẻ tấn công có thể lợi dụng việc lưu cache này bằng cách: Lúc đầu, đăng một URL “sạch” (không chứa mã độc) lên VirusTotal. Kết quả trả về lúc này sẽ an toàn, không cảnh báo gì. Sau đó, kẻ tấn công thay đổi nội dung URL đó thành nội dung độc hại. Khi các chuyên gia bảo mật tìm kiếm lại mà chỉ xem kết quả cache (đã lưu ở thời điểm URL còn “sạch”), họ sẽ không thấy cảnh báo vì VirusTotal hiển thị dữ liệu cũ, không phản ánh được sự thay đổi mới nhất.